Combine com …

Descrição

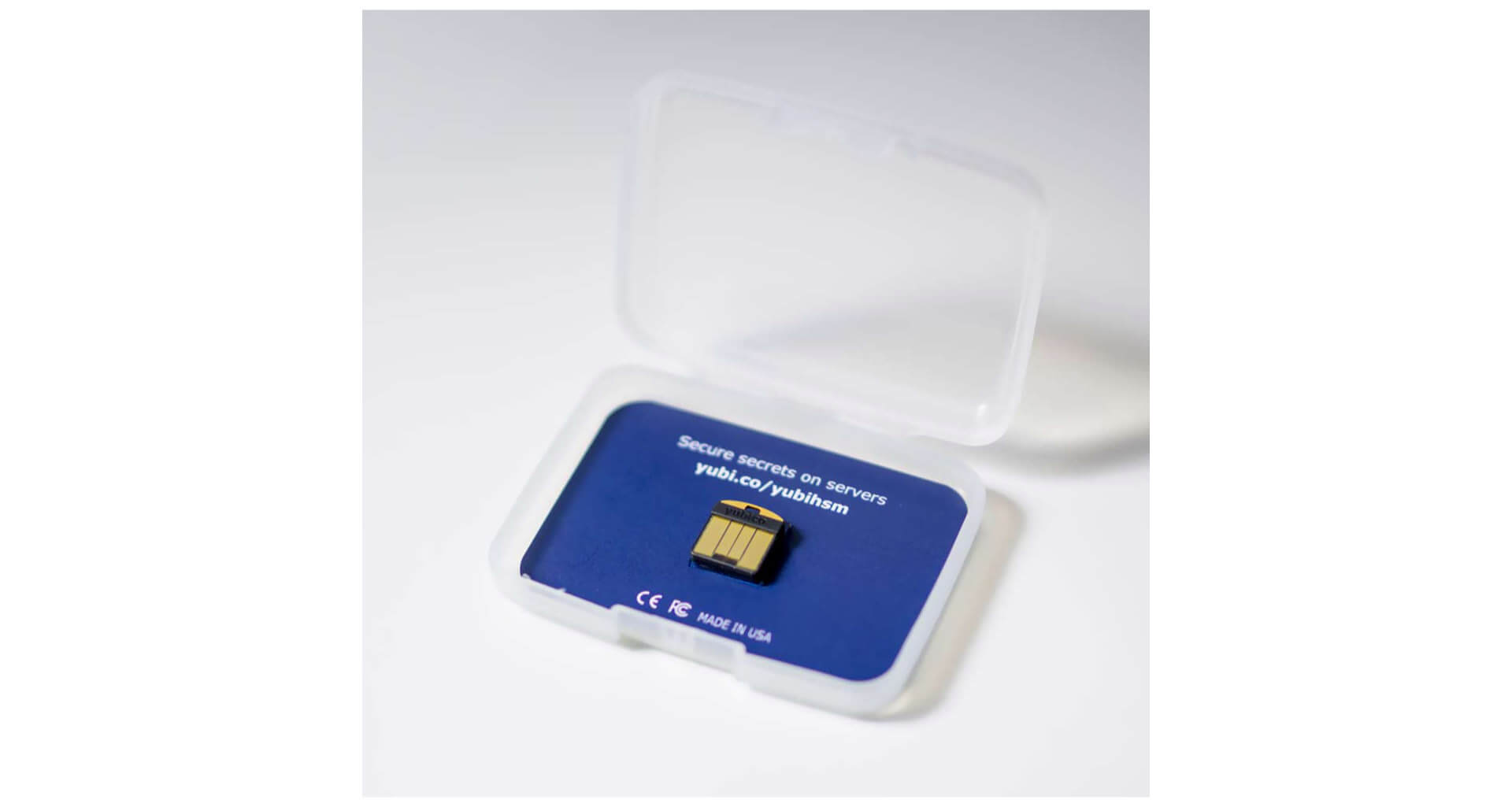

A YubiHSM 2 é uma solução de hardware que muda todo o processo para proteger as chaves raizes das autoridades de emissão de certificações de serem copiadas por hackers, malware e pessoas mal-intencionadas.

Ela oferece uma relação única entre custo econômico e segurança eficiente com sua instalação fácil, tornando-a acessível para todos os negócios. Ela oferece o maior nível de segurança para geração, armazenamento e gerenciamento de chaves digitais criptográficas para empresas que executam Serviços de Certificados do Microsoft Active Directory (Active Directory Certificate Services).

Os recursos da YubiHSM 2 são acessíveis através da integração com um software de código aberto e um kit de desenvolvimento de software (SDK) abrangente para uma gama ampla de fontes abertas e aplicações comerciais. O caso de uso mais comum é a criação e verificação de assinaturas digitais baseadas em hardware. Em casos de uso especiais, como proteger trocas de criptomoedas e gateways de IoT, são apenas alguns exemplos de como o menor HSM do mundo pode proteger todas as infraestruturas modernas.

A YubiHSM 2 protege todas as chaves criptográficas durante todo o seu ciclo de vida, desde a geração segura de chaves, o atestado, o armazenamento seguro de chaves, a distribuição segura de chaves, o backup seguro de chaves até que a destruição de chaves seja garantida, se necessário.

Veja também: YubiKey FIPS, YubiKey 5C NFC, Security Key NFC, γιατί Yubico

Características

Armazenamento seguro de chaves e funções

Crie, importe e salve chaves e execute todas funções de criptografia no hardware HSM para impedir o roubo de chaves em repouso ou em uso. Isso protege contra ataques lógicos contra o servidor, como exploits de dia zero ou malware, bem como roubo físico de servidor ou de disco rígido.

Amplos recursos criptográficos

A YubiHSM 2 suporta funções de hashing, agrupamento de chaves, assinatura assimétrica e descriptografia, incluindo assinatura complexa usando ed25519. O atestado também é compatível com pares de chaves assimétricas geradas no dispositivo.

Sessão segura entre HSM e aplicação

A integridade e a confidencialidade dos comandos e dados em trânsito entre o HSM e as aplicações são protegidas por meio de um túnel mutuamente autenticado, íntegro e confidencial.

Controles de acesso baseados em função para gerenciamento e uso de chaves

Todas as chaves criptográficas e outros objetos no HSM pertencem a um ou mais domínios de segurança. Os direitos de acesso são atribuídos a cada chave de autenticação no momento da geração, o que permite que um conjunto específico de funções de criptografia ou de gerenciamento sejam executadas por domínio de segurança. Os administradores atribuem permissões a chaves de autenticação com base em seu caso de uso, como uma aplicação de monitoramento de eventos que precisa da capacidade de ler todos os logs de auditoria no HSM ou de uma Autoridade de Registo que precisa emitir (assinar) certificados digitais de usuário final ou um domínio de gerenciamento de segurança que precisa criar e excluir chaves de criptografia.

16 conexões simultâneas

Várias aplicações podem estabelecer sessões com uma YubiHSM para a execução de operações criptográficas. As sessões podem ser encerradas automaticamente após inatividade ou podem durar longo tempo para melhorar o desempenho, eliminando o tempo de criação da sessão.

Rede compartilhada

Para aumentar a flexibilidade da aplicação, a YubiHSM 2 pode ser disponibilizada para uso na rede por aplicações em outros servidores. Isso pode ser particularmente vantajoso em um servidor físico que hospeda muitas máquinas virtuais.

Gerenciamento remoto

Gerencie facilmente várias YubiHSMs implementadas remotamente para toda a empresa – Elimine a complexidade do processo para os funcionários os custos de viagem.

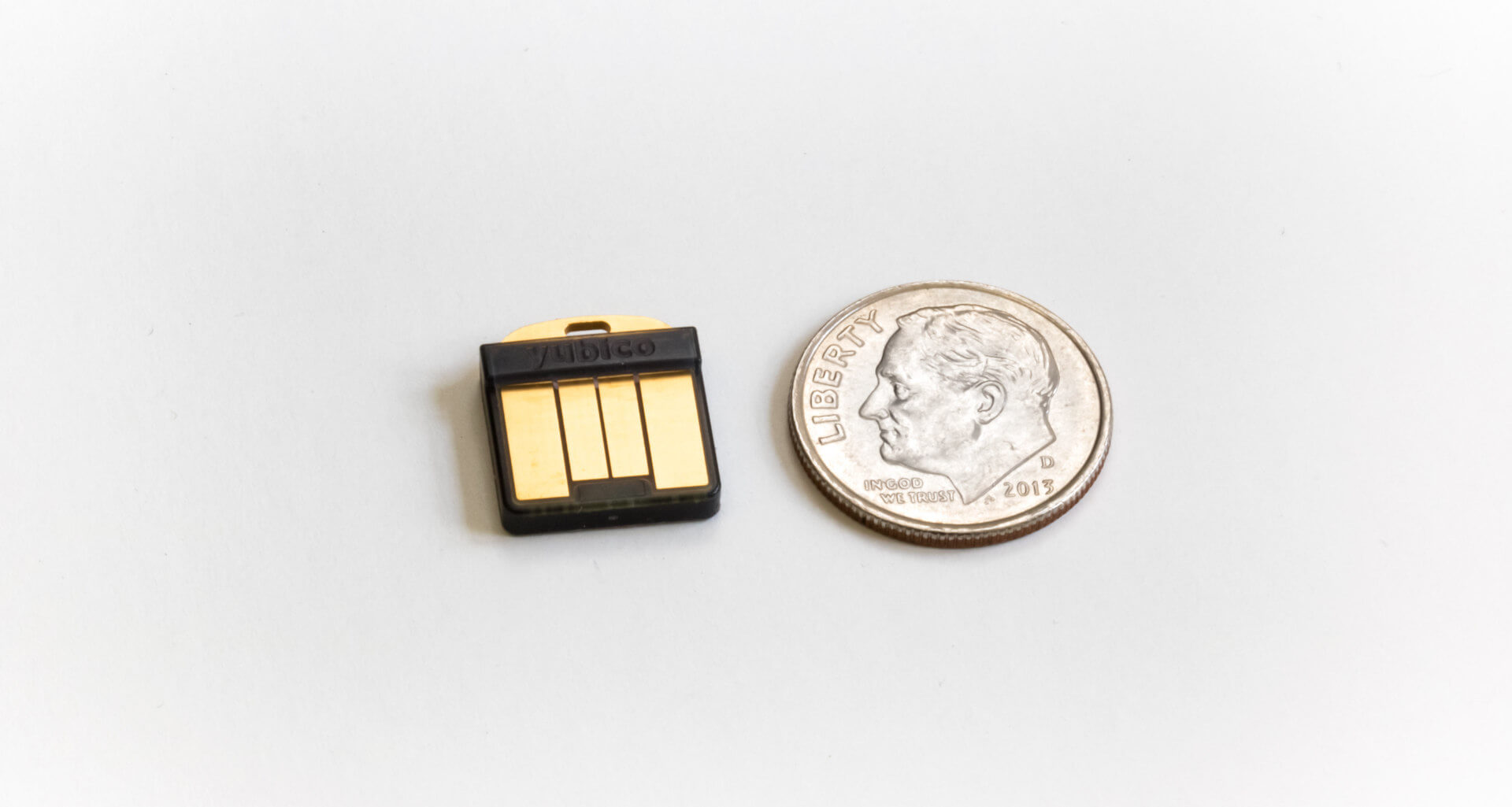

Tecnologia “Nano” para uso de baixo consumo

A tecnologia “Nano” da Yubico permite que o HSM seja totalmente inserida numa porta USB-A, ficando completamente oculto – sem partes externas salientes na parte traseira ou frontal do servidor. Ele usa energia mínima, até 30mA, para economizar custos no orçamento de energia.

Chave de proteção M de N para backup e restauração

Fazer backup e implementar chaves criptográficas em vários HSMs é um componente crítico de uma arquitetura de segurança corporativa, mas existe o risco de permitir que uma pessoa tenha esse recurso. A YubiHSM oferece suporte à configuração de regras M de N no agrupamento de chaves usado para extrair chaves backup ou para transferi-las, portanto, muitos administradores exigem a importação e descriptografia de uma chave para usar em HSMs adicionais. Por exemplo, em uma empresa, a chave privada do Certificado de Autoridade de Certificação Raiz Active Directory pode ser agrupada para 7 administradores (N = 7) e pelo menos 4 deles (M = 4) são necessários para inserir e desempacotar (descriptografar) a chave para o novo HSM.

Interfaces via YubiHSM KSP, PKCS # 11 e bibliotecas nativas

As aplicações habilitadas para criptografia podem aproveitar a YubiHSM por meio do Centro de Armazenamento de Chaves (KSP) da Yubico para Microsoft CNG ou o padrão PKCS # 11. Bibliotecas nativas também estão disponíveis em Windows, Linux e macOS para permitir uma interação mais direta com os recursos do dispositivo.

Log de eventos

A YubiHSM armazena internamente um log de todos os casos de operação e de gerenciamento de criptografia que ocorrem no dispositivo, e esse log pode ser exportado para monitoramento e geração de relatórios. Cada caso (linha) no arquivo de log é bloqueado com a linha anterior e assinado para que seja possível determinar se algum caso foi modificado ou excluído.

Suporte USB direto

A YubiHSM 2 pode “falar” diretamente em nível USB sem a necessidade de um mecanismo HTTP intermediário. Isso fornece uma experiência aprimorada para desenvolvedores que desenvolvem soluções para ambientes virtuais.

Especificações

| Linux | CentOS 7 Debian 8 Debian 9 Debian 10 Fedora 28 Fedora 30 Fedora 31 Ubuntu 1404 Ubuntu 1604 Ubuntu 1804 Ubuntu 1810 Ubuntu 1904 Ubuntu 1910 |

| Windows | Windows 10 Windows Server 2012 Windows Server 2016 Windows Server 2019 |

| macOS | 10.12 Sierra 10.13 High Sierra 10.14 Mojave |

| Cryptographic interfaces (APIs) | Microsoft CNG (KSP) PKCS#11 (Windows, Linux, macOS) Native YubiHSM Core Libraries (C, python) |

| Cryptographic capabilities | Hashing: SHA-1, SHA-256, SHA-384, SHA-512 |

| RSA | 2048, 3072, and 4096 bit keys Signing using PKCS#1v1.5 and PSS Decryption using PKCS#1v1.5 and OAEP |

| Elliptic Curve Cryptography (ECC) | – Curves: secp224r1, secp256r1, secp256k1, secp384r1, secp521r, bp256r1, bp384r1, bp512r1, curve25519 – Signing: ECDSA (all except curve25519), EdDSA (curve25519 only) – Decryption: ECDH (all except curve25519) |

| Key wrap | Import and export using NIST AES-CCM Wrap at 128, 196, and 256 bits |

| Random numbers | On-chip True Random Number Generator (TRNG) used to seed NIST SP 800-90 AES 256 CTR_DRBG |

| Attestation | Asymmetric key pairs generated on-device may be attested using a factory certified attestation key and certificate, or using your own key and certificate imported into the HSM |

| Performance | RSA-2048-PKCS1-SHA256: ~139ms avg RSA-3072-PKCS1-SHA384: ~504ms avg RSA-4096-PKCS1-SHA512: ~852ms avg ECDSA-P256-SHA256: ~73ms avg ECDSA-P384-SHA384: ~120ms avg ECDSA-P521-SHA512: ~210ms avg EdDSA-25519-32Bytes: ~105ms avg EdDSA-25519-64Bytes: ~121ms avg EdDSA-25519-128Bytes: ~137ms avg EdDSA-25519-256Bytes: ~168ms avg EdDSA-25519-512Bytes: ~229ms avg EdDSA-25519-1024Bytes: ~353ms avg AES-(128|192|256)-CCM-Wrap: ~10ms avg HMAC-SHA-(1|256): ~4ms avg HMAC-SHA-(384|512): ~243ms avg |

| Storage capacity | – All data stored as objects. 256 object slots, 128KB (base 10) max total – Stores up to 127 rsa2048, 93 rsa3072, 68 rsa4096 or 255 of any elliptic curve type, assuming only one authentication key is present – Object types: Authentication keys (used to establish sessions); asymmetric private keys; opaque binary data objects, e.g. x509 certs; wrap keys; HMAC keys |

| Management | – Mutual authentication and secure channel between applications and HSM – M of N unwrap key restore via YubiHSM Setup Tool |

| Software Development Kit | – YubiHSM Core Library (libyubihsm) for C, Python – YubiHSM Shell (Configuration CLI) – PKCS#11 Module – YubiKey Key Storage Provider (KSP) for use with Microsoft – YubiHSM Connector – YubiHSM Setup Tool – Documentation and code examples |

| Physical characteristics | Form factor: ‘nano’ designed for confined spaces such as internal USB ports in servers Dimensions: 12mm x 13mm x 3.1mm Weight: 1 gram Current requirements 20mA avg, 30mA max USB-A plug connector |

| Safety and environmental compliance | FCC CE WEEE ROHS |

| Host interface | Universal Serial Bus (USB) 1.x Full Speed (12Mbit/s) Peripheral with bulk interface |

Envio

Enviamos apenas via DHL Express com entrega em 24 horas.